#1 2018-05-25 01:20:15

50萬台路由器遭俄國駭客植入惡意程式

VPNFilter 利用已知的攻擊工具入侵連網裝置,被感染的路由器包括 Linksys、MikroTik、NETGEAR 與 TP-Link 等品牌,以及 QNAP 網路儲存裝置,也對基於 Modbus SCADA 協定的工業控制系統特別有興趣,它能監控裝置流量、竊取網站憑證,還能切斷裝置的連網能力或讓裝置無法使用。

思科(Cisco)旗下的威脅情報組織 Talos 本周三(5/23)揭露了一個已感染全球 50 萬台網路裝置的模組化惡意程式系統— VPNFilter,雖然它的感染範圍擴及全球 54 個國家,但主要目標為烏克蘭,相信是由俄國駭客集團 Fancy Bear(又名 Sofacy 或 APT 28)所主導,FBI 則已經取得了法院的許可,接管了控制 VPNFilter 的網站,攔阻了駭客的大規模攻擊行動。

根據 Talos 的分析,VPNFilter 可長久進駐於受駭裝置上,就算重開機也消滅不了它,它感染了 Linksys、MikroTik、NETGEAR 與 TP-Link 等品牌的路由器,以及 QNAP 網路儲存裝置,也對基於 Modbus SCADA 協定的工業控制系統特別有興趣,它能監控裝置流量、竊取網站憑證,還能切斷裝置的連網能力或讓裝置無法使用,擁有強大的破壞力。

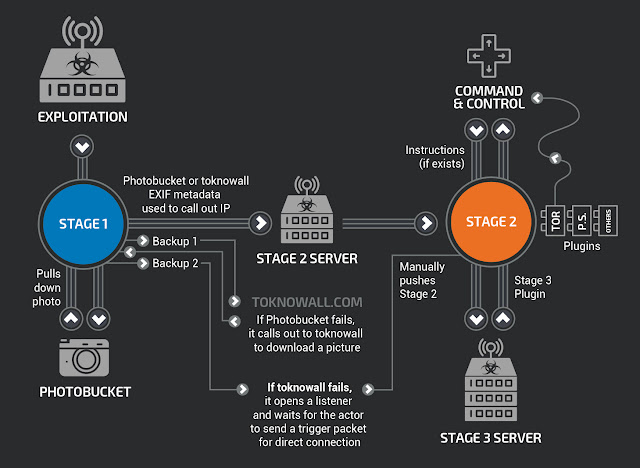

VPNFilter 是利用預設憑證或已知攻擊程式入侵裝置,而非開採全新的零時差漏洞。它分為 3 個攻擊階段(下圖,來源:Talos ),一是登入裝置並與遠端的 C&C 伺服器建立連線,第二階段是自 C&C 伺服器下載可蒐集裝置資訊及破壞裝置能力的模組,第三階段則是下載能監控裝置流量與 Modbus SCADA 協定,以及竊取網站憑證的模組。

就算使用者重新開啟這些被駭的裝置,也只能移除第二與第三階段的模組,第一階段的 VPNFilter 元件仍會持續存在,只能藉由回復出廠預設值才能消滅它。

現階段資安業者尚不明瞭駭客的企圖,有鑑於 VPNFilter 的破壞力,駭客將有能力一次摧毀大量裝置的連網功能。

儘管 VPNFilter 鎖定的是烏克蘭,但它仍然感染了全球 54 個國家的路由器或 NAS 裝置,再加上它的感染規模達到 50 萬台,使得美國聯邦調查局(FBI)於本周取得了美國法院的命令,要求 Verisign 把駭客所使用的 ToKnowAll.com 網域名稱轉交給 FBI,切斷了駭客與這些被駭裝置的聯繫管道,阻止了一場潛在的資安災難。

新聞來源:

https://blog.talosintelligence.com/2018 … ilter.html

https://www.ithome.com.tw/news/123406

離線

#2 2018-05-28 19:37:18

Re: 50萬台路由器遭俄國駭客植入惡意程式

離線